Machine Virtuelle Parallels

페이지 정보

본문

Faites passer votre entreprise au prochain niveau avec l’intelligence artificielle intégrée aux outils d’Office 365 pour entreprise. Qu’il s’agisse d’une PME ou d’une grande entreprise, nous avons la answer qui vous convient. Ils sont le garant d’un système d’information fiable, performant et sécurisé, et d’un niveau de assist élevé. Ces partenariats avec les éditeurs leaders de leurs segments de marché nous permettent d’apporter un niveau de conseil et de réponse technologique élevé à nos shoppers. Selon la nomenclature de l'INSEE, les secteurs d'activité de «Programmation, conseil et autres activités informatiques» et «Services d'information» regroupent les entreprises ayant le Code NAF sixty two et sixty three.

Logicia peut donc vous faire bénéficier des avantages que procure la technologie du Web en apportant une expertise de pointe et une answer adaptée, performante et évolutive. Cisco Systems est la troisième meilleur entreprise informatique en termes de chiffre d’affaires, gagnant plus de 49 milliards de dollars par an. Aujourd’hui, parmi les services les plus populaires d’IBM figurent le cloud et l’informatique cognitive, l’infrastructure informatique, la sécurité numérique, l’IoT, l’analyse de données, la blockchain et l’IA.

Savez-vous quelles sont les fonctions spécifiques des entreprises informatiques ? La société NEXAGO à Strasbourg aide les entreprises Alsaciennes à se protéger face à la montée en puissance des menaces informatiques. Bien que les besoins de sécurité diffèrent selon les entreprises, son importance est indéniable.

Il précise qu'être fonceur et avoir un fort caractère sont également de bons atouts à situation de ne pas être entêté. En effet, le rôle du spécialiste est de faire des recommandations à son shopper, de s'assurer qu'il les a bien includes sans toutefois avoir de contrôle sur la décision finale qui revient au gestionnaire. Même si ça lui semble tout à fait logique qu'une motion soit portée, il se peut que la décision d'entreprise n'aille pas dans ce sens et il doit l'accepter. La job de ces personnes est de vérifier l’imperméabilité des purposes et les plateformes en effectuant des exams de revues de code, de qualité et d’acceptation afin de trouver et de localiser les failles dans le système.

Selon sa configuration, l’accès à un serveur FTP peut nécessiter une authentification. La connexion FTP utilise un nom d'utilisateur et un mot de passe normaux pour accorder l'accès. Le nom d'utilisateur est envoyé au serveur à l'aide de la commande USER et le mot de passe est envoyé à l'aide de la commande PASS.

Un check-up de votre infrastructure informatique nous permet de vous conseiller sur les solutions à mettre en place pour optimiser l’exploitation et le rendement de vos ressources. Cet audit est gratuit si vous souscrivez à l’un de nos contrats de maintenance. Chez Solulan, nous sommes des specialists en cybersécurité et pouvons vous accompagner à travers différents besoins de sécurité de votre entreprise.

Vos données sont précieux; nous configurons les réseaux internes, permettant le partage des fichiers et logiciels. De plus, Ykentech.Com nous vous assistons avec les services d'infonuages comme Dropbox et Google Drive. Finalement, nous pouvons aussi transférer, restaurer et sauvegarder vos données hors-site. On offre des interventions à la carte, par tranche d'heure, sur place, à distance et en atelier. Les besoins en PMEs et en entreprises nécessitent souvent des machines performantes, mais on peut parfois éviter un remplacement en rehaussant une composante clé de votre ordinateur.

Renseignez-vous sur le file de ce commerçant auprès de l’office de la safety du consommateur . Consultez plusieurs sites Internet pour obtenir les avis des consommateurs au sujet de l’entreprise de service informatique qui vous interpelle. Les frais fixes (coût horaire, déplacement, pièces de rechange le cas échéant…) ainsi qu’une estimation du temps requis pour la réparation devrait vous être soumise avant toute intervention de la part de votre technicien informatique.

Dans cette configuration, le protocole impose que les canaux de contrôle restent ouverts pendant tout le transfert de données. Ainsi un serveur peut arrêter une transmission si le canal de contrôle est coupé lors de la transmission. Il est essential de remarquer que, https://Ykentech.Com/bbs/board.php?bo_table=free&wr_Id=1911822 les ports de contrôle et de données étant des canaux séparés, il est possible d'envoyer les commandes à partir d'une machine et de recevoir les données sur une autre. Ainsi, il est par exemple potential de transférer des données entre deux serveurs FTP en passant par un consumer pour envoyer les instructions de contrôle et en transférant les informations entre deux processus serveurs connectés sur le bon port.

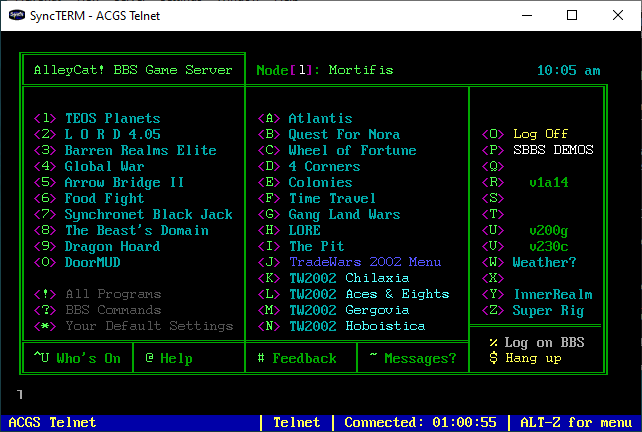

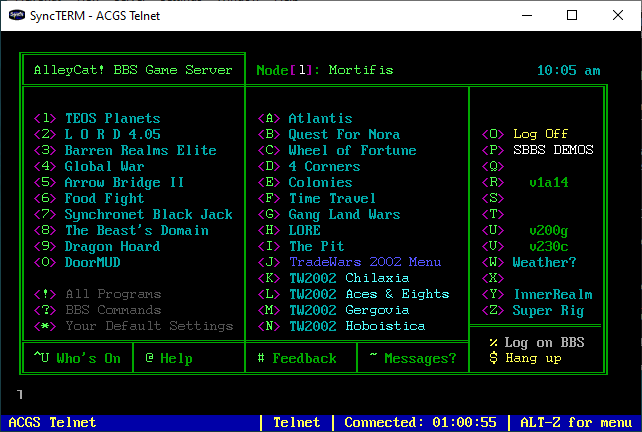

Pour plus de détails, consultez la documentation relative à la configuration système requise. Divers snapshots permettent de tester facilement différents scénarios sans avoir à installer plusieurs systèmes d’exploitation. Vous pouvez également à tout moment revoir vos options en matière de ciblage. VMLite est livré avec sa propre version de Windows XP Mode pour Windows 7.

Pour plus de détails, consultez la documentation relative à la configuration système requise. Divers snapshots permettent de tester facilement différents scénarios sans avoir à installer plusieurs systèmes d’exploitation. Vous pouvez également à tout moment revoir vos options en matière de ciblage. VMLite est livré avec sa propre version de Windows XP Mode pour Windows 7.

Logicia peut donc vous faire bénéficier des avantages que procure la technologie du Web en apportant une expertise de pointe et une answer adaptée, performante et évolutive. Cisco Systems est la troisième meilleur entreprise informatique en termes de chiffre d’affaires, gagnant plus de 49 milliards de dollars par an. Aujourd’hui, parmi les services les plus populaires d’IBM figurent le cloud et l’informatique cognitive, l’infrastructure informatique, la sécurité numérique, l’IoT, l’analyse de données, la blockchain et l’IA.

Savez-vous quelles sont les fonctions spécifiques des entreprises informatiques ? La société NEXAGO à Strasbourg aide les entreprises Alsaciennes à se protéger face à la montée en puissance des menaces informatiques. Bien que les besoins de sécurité diffèrent selon les entreprises, son importance est indéniable.

Il précise qu'être fonceur et avoir un fort caractère sont également de bons atouts à situation de ne pas être entêté. En effet, le rôle du spécialiste est de faire des recommandations à son shopper, de s'assurer qu'il les a bien includes sans toutefois avoir de contrôle sur la décision finale qui revient au gestionnaire. Même si ça lui semble tout à fait logique qu'une motion soit portée, il se peut que la décision d'entreprise n'aille pas dans ce sens et il doit l'accepter. La job de ces personnes est de vérifier l’imperméabilité des purposes et les plateformes en effectuant des exams de revues de code, de qualité et d’acceptation afin de trouver et de localiser les failles dans le système.

Selon sa configuration, l’accès à un serveur FTP peut nécessiter une authentification. La connexion FTP utilise un nom d'utilisateur et un mot de passe normaux pour accorder l'accès. Le nom d'utilisateur est envoyé au serveur à l'aide de la commande USER et le mot de passe est envoyé à l'aide de la commande PASS.

Un check-up de votre infrastructure informatique nous permet de vous conseiller sur les solutions à mettre en place pour optimiser l’exploitation et le rendement de vos ressources. Cet audit est gratuit si vous souscrivez à l’un de nos contrats de maintenance. Chez Solulan, nous sommes des specialists en cybersécurité et pouvons vous accompagner à travers différents besoins de sécurité de votre entreprise.

Vos données sont précieux; nous configurons les réseaux internes, permettant le partage des fichiers et logiciels. De plus, Ykentech.Com nous vous assistons avec les services d'infonuages comme Dropbox et Google Drive. Finalement, nous pouvons aussi transférer, restaurer et sauvegarder vos données hors-site. On offre des interventions à la carte, par tranche d'heure, sur place, à distance et en atelier. Les besoins en PMEs et en entreprises nécessitent souvent des machines performantes, mais on peut parfois éviter un remplacement en rehaussant une composante clé de votre ordinateur.

Renseignez-vous sur le file de ce commerçant auprès de l’office de la safety du consommateur . Consultez plusieurs sites Internet pour obtenir les avis des consommateurs au sujet de l’entreprise de service informatique qui vous interpelle. Les frais fixes (coût horaire, déplacement, pièces de rechange le cas échéant…) ainsi qu’une estimation du temps requis pour la réparation devrait vous être soumise avant toute intervention de la part de votre technicien informatique.

Dans cette configuration, le protocole impose que les canaux de contrôle restent ouverts pendant tout le transfert de données. Ainsi un serveur peut arrêter une transmission si le canal de contrôle est coupé lors de la transmission. Il est essential de remarquer que, https://Ykentech.Com/bbs/board.php?bo_table=free&wr_Id=1911822 les ports de contrôle et de données étant des canaux séparés, il est possible d'envoyer les commandes à partir d'une machine et de recevoir les données sur une autre. Ainsi, il est par exemple potential de transférer des données entre deux serveurs FTP en passant par un consumer pour envoyer les instructions de contrôle et en transférant les informations entre deux processus serveurs connectés sur le bon port.

Pour plus de détails, consultez la documentation relative à la configuration système requise. Divers snapshots permettent de tester facilement différents scénarios sans avoir à installer plusieurs systèmes d’exploitation. Vous pouvez également à tout moment revoir vos options en matière de ciblage. VMLite est livré avec sa propre version de Windows XP Mode pour Windows 7.

Pour plus de détails, consultez la documentation relative à la configuration système requise. Divers snapshots permettent de tester facilement différents scénarios sans avoir à installer plusieurs systèmes d’exploitation. Vous pouvez également à tout moment revoir vos options en matière de ciblage. VMLite est livré avec sa propre version de Windows XP Mode pour Windows 7.- 이전글Tilt And Turn Window Mechanism Tips From The Best In The Business 25.02.03

- 다음글Mystery Boxes's History Of Mystery Boxes In 10 Milestones 25.02.03

댓글목록

등록된 댓글이 없습니다.